7 راهکار مهم ایجاد امنیت در سرور

امنیت در سرور:

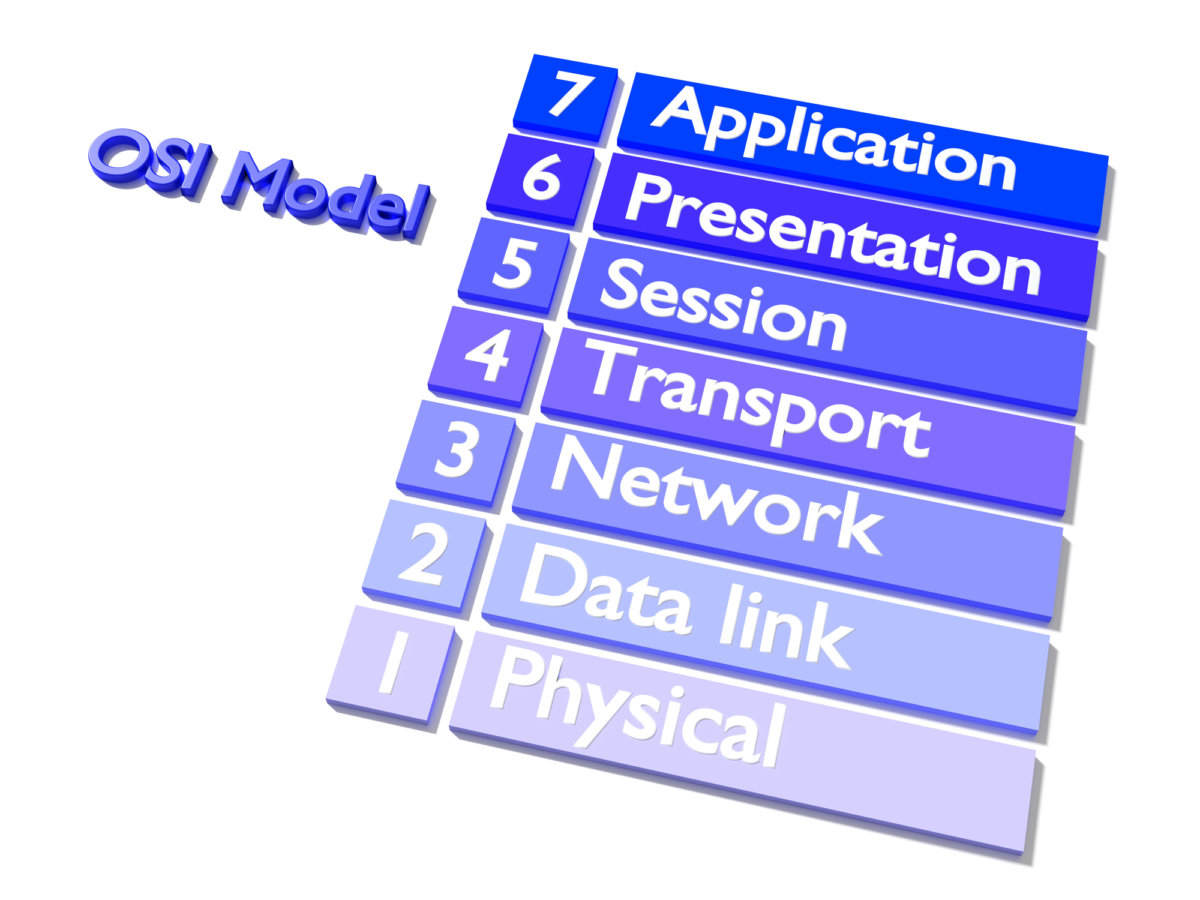

امنیت سرور یکی از مسائل مهم در حوزه فناوری اطلاعات بوده و شامل مجموعه ای از مباحث امنیت شبکه، امنیت سیستم عامل، امنیت وب سرویس ها و کانفیگ امنیتی آنها می باشد.

در حال حاضر امنیت در سرور لینوکس و امنیت سرور ویندوز بیشتر مورد بحث و استفاده است. این دو سیستم عامل دارای ساختار و نحوه کارکرد کاملا متفاوتی بوده و تنها در برخی موارد وجه اشتراک دارند. در سرور لینوکس، معمولا سرور با سیستم عامل minimal تحویل داده می شود که البته با نیاز کاربر برای سرویس دهی در وب کاملاً مناسب است.

معمولاً سیستم عامل centos بیشترین کاربرد و استفاده را در سرورهای میزبانی لینوکس دارد که کنترل پنل های محبوب و قدرتمند سی پنل و دایرکت ادمین هم این توزیع از لینوکس را پشتیبانی می کنند. ارتباط با سرورهای لینوکس توسط نرم افزار putty و سرورهای ویندوز با Remote Desktop Connection انجام می شود.

خدمات امنیتی در سازمان ها و ارگان ها باید همگام با تغییرات در عصر جدید به روز رسانی شود. خدمات امنیت اطلاعات مجموعهای است از سرویس های امنیتی که گستره بزرگی از نیازهای اطلاعاتی و امنیتی سرور های شرکتها و سازمانها را در بر میگیرد. انتشار نرم افزارهای جاسوسی و مخرب توسط عوامل داخلی و خارجی یا نشت اطلاعات حیاتی توسط این عوامل می تواند نمونه ای از این تهدیدات باشد.

تفاوت بین ویندوز سرور و لینوکس سرور

حال راهکارهای ایجاد امنیت در سرورشامل:

1ـ تست نفوذ پذیری:

تست نفوذ (penetration test) یک روش سیستماتیک و برنامه ریزی شده است که آسیب پذیری ها و حفره های امنیتی سرور، شبکه و منابع و برنامه های متصل به آن را چک می کند. این سرویس که در دسته اول قرار میگیرد حملات هکرها بر روی اهداف مورد نظر را شبیه سازی کرده و پس از تشخیص حفرههای امنیتی راهکارهای مناسب برای امن نمودن آنها ارائه میکند. تست شفاف،تست جعبه سیاه،تست جعبه خاکستری از انواع تست های نفوذ می باشند.

بر اساس میزان حساسیت سیستم ها و مراتب امنیت آنها، باید تست صورت گیرد. در صورت نیاز به داشتن امنیت بالا، باید تست شفاف انجام شود و اگر سیستم و امنیت آن از اهمیت کمتری برخوردار است، تست جعبه خاکستری و جعبه سیاه کفایت می کند. در واقع تست نفوذ باید به صورت برنامه ریزی شده و با هماهنگی قبلی با صاحب آن سیستم انجام شود و نمی تواند یک اقدام هماهنگ نشده باشد چرا که ممکن است حین انجام تست، برخی تجهیزات شبکه یا سیستم شبکه دچار مشکل شود.

در تست جعبه سیاه، تست کننده هیچ گونه اطلاعات قبلی در مورد سیستم ندارد و به تست می پردازد. اما در تست شفاف، تست کننده مشخصات کامل و اطلاعات جامعی از سیستم دارد و بر اساس آن حمله شبیه سازی شده را انجام می دهد و در تست جعبه خاکستری تست کننده تنها به برخی اطلاعات دسترسی دارد و اطلاعات جامعی ندارد.

2ـ راه اندازی SIM:

یکی از راهکارهای کلیدی برای حفظ امنیت یک سازمان، استفاده از محصولاتی هستند که SIM یا Security Information Management نام دارند. این سیستم نرم افزاری است که تمامی لاگهای سیستم های مختلف را جمع آوری کرده و در صورت تشخیص یک رفتار غیر منتظره و یا اصطلاحا یک Bad Behavior در لاگهای سیستم عکس العمل نشان میدهد.

3ـ راه اندازی IDS/IPS:

IDS/IPS سیستمهای تشخیص و جلوگیری از نفوذ ترافیک موجود در شبکه را با جزئیات بیشتری نسبت به فایروال تحلیل میکنند. ابزارهای IDS و IPS ترافیک را بررسی و هر بستهی اطلاعات را با پایگاه دادهای از مشخصات حملات شناخته شده مقایسه میکنند.

بیشتر IPSها در هسته خود یک IDS دارند. تفاوت کلیدی بین این تکنولوژیها بدین صورت است که ابزارهای IDS با تشخیص ترافیک آسیبرسان مسئولین شبکه را از وقوع یک حمله مطلع میسازند؛ اما ابزارهای IPS یک گام جلوتر رفته و به صورت خودکار ترافیک آسیب رسان را مسدود میکنند.

4ـ نصب و راه اندازی FIREWALL:

فایروال های نرم افزاری بر روی سیستم عامل ها نصب شده و ترافیک ورودی و خروجی به شبکه یا سیستم عامل را کنترل می کنند. اینگونه فایروال های بیشتر مصارف خانگی، سازمان ها و شرکت های کوچک و متوسط را به خود اختصاص داده اند. فایروال های نرم افزاری برای دسترسی های غیر مجاز، تروجان ها و کدهای مخرب، کرم های کامپیوتری و موارد دیگر می توانند از سیستم ها محافظت کنند.

فایروال های سخت افزاری معمولا بصورت زیر ساخت هایی توسط شرکت های تولید کننده بر روی بورد های سخت افزاری نصب و راه اندازی شده اند و معمولا در قالب یک روتر در شبکه فعالیت می کنند، یک روتر نیز می تواند در یک شبکه به عنوان یک فایروال سخت افزاری فعالیت کند.

5ـ مدیریت حفره های امنیتی:

نرم افزارهای مدیریت سبب به روز رسانی و رفع حفره های امنیتی که موجب صرفه جویی در زمان و هزینه و پهنای باند شبکه های کوچک و بزرگ شده و در کمترین زمان ممکن به ارائه گزارش امنیتی سیستم های داخل شبکه و به روزرسانی آنها می پردازند.

6ـ جلوگیری از حملات سیملینک:

جلوگیری از حملات سیملینک از اساسی ترین موارد مدیریت و امنیت سرور است. با بکار گیری این روش، امنیت هر کاربری در سرور مشمول خود آن اکانت می شود و ضعف آن اثر منفی بر روی اکانت های دیگر نخواهد داشت. اما سیملینک چیست؟

سیملینک امکانی است که توسط آن می توان ارجاعی از یک فایل یا دایرکتوری را در مسیر دیگری ایجاد کرد. برای مثال فایل test.php در مسیر home/test قرار دارد. اگر بخواهیم فایل test.php در مسیر دیگری برای مثال home/sample نیز قابل مشاهده، اجرا و حتی ویرایش باشد می توان از symlink استفاده کرد. این امکان در بسیاری از سیستم عامل ها پشتیبانی می شود اما نام و عملکرد آنها با هم متفاوت است.

7ـ امنیت در سطح سخت افزار:

جالب است بدانید که امنیت در سطح سخت افزار، بسیار قابل اعتماد تر از امنیت نرم افزاری است. تراشه های رمز گذاری شده، سامانه های تشخیص بیومتریک و…بسیار دقیق تر از Fire Wall ها، سیستم های ضد ویروس و سیستم های احراز هویت عمل می کنند.

ماژول امنیتی سختافزاری (Hardware Security Module) نوعی از پردازنده رمزی امن است که مدیریت کلیدهای دیجیتال و شتاب پردازندههای رمزنگاری را از لحاظ خریدهای دیجیتال/ثانویه به منظور تأمین قوی اعتبار برای دسترسی به کلیدهای حیاتی برای برنامههای کاربردی سرور را هدف قرار دادهاست. آنها دستگاههای فیزیکی هستند که به طور مرسوم در قالب یک کارت پلاگین یا دستگاههای امنیتی TCP/IP خارجی آمده است که میتواند مستقیماً به سرور یا کامپیوتر هدف کلی متصل شده باشد.

ـ اهداف HSM:

- نسل امن پردازنده

- ذخیره سازی امن پردازنده

- استفاده از مواد حساس و دادههای رمز نگاری

- تخلیه سرور نرمافزار کامل برای رمزنگاری نامتقارن و متقارن

HSMها حمایت منطقی و فیزیکی این موارد را برای جلوگیری از استفاده غیر مجاز و دشمنان بالقوه فراهم میکنند. بسیاری از سیستمهای HSM وسیلهای برای پشتیبان گیری مطمئن از کلیدهایی استفاده میکنند که در شکل پیچیده توسط سیستم عامل کامپیوتر و یا در شکل خارجی با استفاده از کارت هوشمند و یا مشخصه امنیتی به کار برده میشود.

بسیاری از سیستم های HSM نیز شتاب دهنده رمزنگاری سخت افزاری دارند. آنها معمولا نمیتوانند از راه حلهایی که فقط به صورت نرمافزاری برای انجام عملیات با کلید متقارن هستند تداخل عملکرد داشته باشند.

برخی از HSMها ویژگی منابع تغذیه دوگانه با قابلیت تداوم کار به صورت پیوسته را دارند. تعداد کمی از HSMهای موجود در بازار دارای قابلیت و توانایی اجرای ماژولهای اجرایی توسعه یافته ویژه در بین محوطه امن HSMها را دارند.

ـ استفاده اصلی از HSM ها:

HSMها میتوانند در هر برنامهای که از کلیدهای دیجیتال استفاده میشود به کار رود. به طور معمول کلید باید با ارزش باشد به معنی اینکه، اگر به خطر بیفتد تأثیر منفی قابل توجه ای به صاحب کلید نخواهد داشت.

نرم افزار مدیریتی HPE iLO5

قوانین ارسال نظر در سایت