Time-based QOS – کنترل پهنای باند در سیسکو بر اساس زمان

سرویس دهنده های اینترنت گاهی نیاز دارند که پهنای باند کاربران خود را بر اساس زمان متفاوت تنظیم کنند،برای این منظور ما از Time-based access-list ها استفاده خواهیم کرد.

به این مهم توجه داشته باشید که ساعت روتر خود را با استفاده از یک ntp سرور بروز نگه دارید و از درستی ساعت بر اساس زمان دلخواه خود مطمئن شوید.در روتر ما زمان به این صورت بر روی ساعت و منطقه زمانی مورد نظر ما قرار می گیرد

موارد زیر را حتما بخوانید:

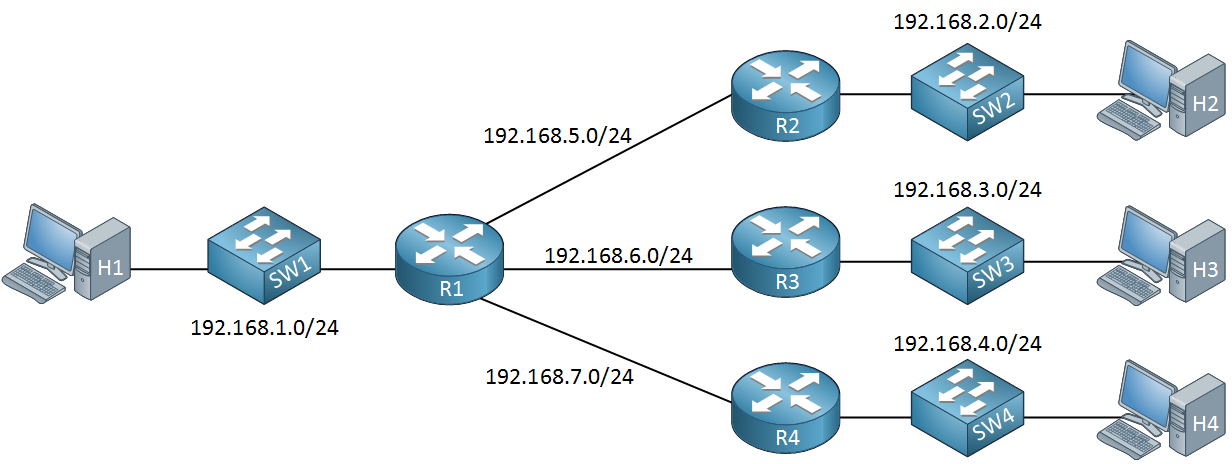

با سلام خدمت شما دوستان عزیز، امروز میخواهیم درباره subnet work یا subnetting ها صحبت کنیم. زیر شبکه (subnetwork)، زیرشاخهای از یک IP شبکه است.به شیوه تقسیم یک شبکه به...

با سلام خدمت شما دوستان عزیز و همراهان همیشگی شبکه کالا ، امروز میخواهیم درباره پروتکل NetBios صحبت کنیم. این پروتکل می تواند به دسترسی بدهد تا ما بتوانیم ارتباط...

آیا تا به حال هنگام خرید سوئیچ سیسکو این سوال برای شما پیش آمده که علت این همه تنوع چیه و چطوری میشه از میان این همه، سوئیچ سیسکو مورد...

راهنمای نصب سوئیچ های سیسکو 2960: سوئیچ های سری 2960 از سری محصولات شرکت سیسکو محسوب شده و به عنوان سوئیچهای لایه 2 در شبکه مورد استفاده قرار میگیرد. هدف...

با سلام خدمت شما دوستان عزیز و همراهان همیشگی شبکه کالا ، امروز میخواهیم درباره قسمت سوم پروتکل OSPF صحبت کنیم. در قسمت سوم درباره روتر های BDR و DR...

با سلام خدمت شما دوستان عزیز و همراهان همیشگی شبکه کالا ، امروز میخواهیم درباره پروتکل IRC صحبت کنیم. پروتکل IRC در اصل روشی است برای ارتباط در لحظه کلاینت...

سرور Colocation چیست؟ سرور Colocation به امکان ارائه فضای رک،IP مورد نیاز، پهنای باند و تامین برق مورد نیاز تجهیزات شبکه و سرورها، گفته می شود که همه این خدمات...

جزییات بیشتر

با سلام خدمت شما دوستان عزیز و همراهان همیشگی شبکه کالا ، امروز میخواهیم درباره قسمت ششم پروتکل SNMP صحبت کنیم. با قسمت آخر این سری مقالات درباره ی SNMP...

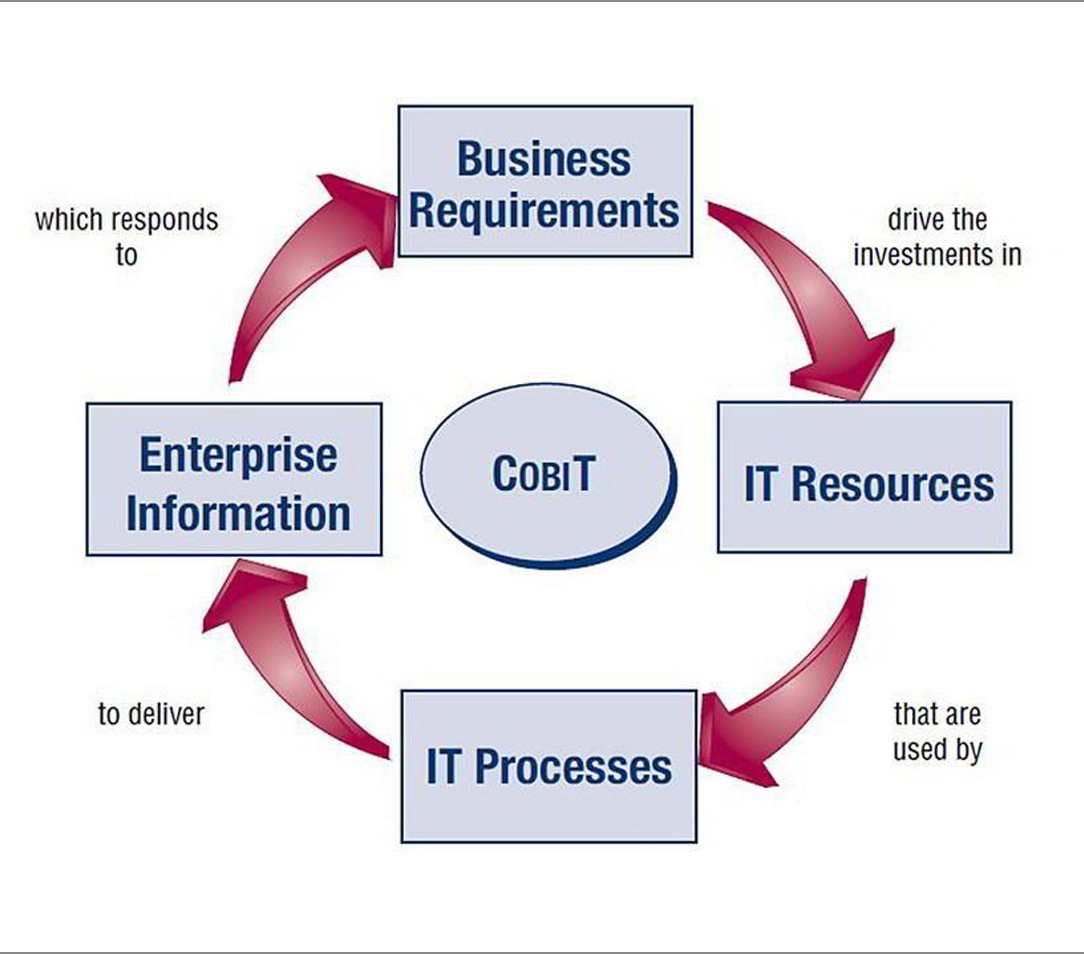

با سلام خدمت شما دوستان عزیز و همراهان همیشگی شبکه کالا ، امروز میخواهیم درباره قواعد COBIT صحبت کنیم.در این چهارچوب اهداف کنترلی برای فناوری اطلاعات و فناوریهای مرتبط (Control...

نرم افزار CISCO ONE چیست؟ ما در دنیای زندگی می کنیم که فناوری اطلاعات هر روز در حال رشد است و هر روز فناوری های جدیدی پا به عرصه می...

با سلام خدمت شما دوستان عزیز شبکه کالا ، امروز میخواهیم درباره قسمت دوم انواع سرور ها صحبت کنیم. سرورها(server) یکی از مهمترین بحث ها در زمینه ی شبکه می...

با سلام خدمت شما دوستان عزیز و همراهان همیشگی شبکه کالا، امروز میخواهیم درباره روتر (Router) و چگونگی آن صحبت کنیم. درباره روتر (Router) : روتر یا ( Router )...

قوانین ارسال نظر در سایت