لیست کنترل دسترسی یا ACL چیست؟

لیست کنترل دسترسی یا Access Control List (ACL):

یکی از روش های استفاده درست از تجهیزات شبکه شناخت کامل آن دستگاه و و سایر قابلیت هایی است که می توان از آنها استفاده کرد. در این مقاله، انواع مختلف لیست های کنترل دسترسی را بررسی می کنیم و برخی از مفاهیم استقرار از جمله علت و زمان استفاده از آن ها را مورد بررسی قرار خواهیم داد.

لیست های کنترل دسترسی چیست؟

ACL ها یک فیلتر شبکه ای هستند که توسط روترها و برخی سوئیچ ها برای ورود مجاز یا محدود کردن جریان داده ها به رابط های شبکه استفاده می شوند. هنگامی که ACL در یک رابط پیکربندی شده است، دستگاه، شبکه داده های عبوری از رابط را تجزیه و تحلیل می کند، آن ها را با معیارهای توصیف شده در ACL مقایسه می کند، جریان داده ها را مجاز کرده و یا از ورود آن ها جلوگیری می کند. در ابتدا ، ACL ها تنها راهی برای دستیابی به محافظت از فایروال بودند.

امروزه انواع مختلفی از فایروال ها و گزینه های جایگزین برای ACL وجود دارد. با این حال، سازمان ها همچنان در استفاده از فناوری هایی مانند شبکه های خصوصی مجازی (VPN) از ACL ها استفاده می کنند که مشخص می کنند کدام ترافیک باید از طریق یک تونل VPN رمزگذاری و انتقال یابد.

دو نوع ACL وجود دارد:

1ـ Filesystem ACLها:

با استفاده از آن دسترسی به فایلها و / یا فهرستها را فیلتر کنید. ACL های Filesystem به سیستم عامل هایی می گویند که کاربران می توانند با استفاده از آن به سیستم دسترسی پیدا کنند و همچنین میزان دسترسی را نیز محدود می کند.

2ـ Networking ACLها:

شبکه ACL ها به روترها و سوئیچ ها می گویند که کدام نوع ترافیک می تواند به شبکه دسترسی داشته باشد و کدام فعالیت مجاز است.

لیست کنترل دسترسی با دو دسته اصلی قابل دستیابی می باشند:

1ـ Standard ACL:

لیست دسترسی فقط با استفاده از آدرس IP مبدأ تهیه شده است. از این رو لیست های کنترل دسترسی اجازه می دهد کل مجموعه پروتکل را مسدود کنند. آنها میان ترافیک IP مانند UDP ، TCP و HTTPS را تفکیک نمی کنند. به طور کلی آنها از شماره های 1-99 یا 1300-1999 استفاده می کنند تا روتر بتواند آدرس را به عنوان آدرس IP مبدأ تشخیص دهد.

2ـ Extended ACL:

یک لیست دسترسی گسترده ای مورد استفاده قرار می گیرد، زیرا می تواند ترافیک IP را متمایز کند. از آدرس های IP مبدأ و مقصد و شماره پورت ها برای ایجاد ترافیک IP استفاده می کند. همچنین می توانید تعیین کنید که کدام ترافیک IP مجاز یا رد شود. آنها از اعداد 100-199 و 2000-2699 استفاده می کنند.

چرا ما از لیست کنترل دسترسی استفاده می کنیم؟

دلایل مختلفی برای استفاده از ACLها وجود دارد. دلیل اصلی استفاده از ACLها تأمین سطح اولیه امنیت شبکه می باشد. ACL ها به اندازه فایروال ها پیچیده نیستند و محافظت عالی ای را نیز ارائه نمی دهند، اما از رابط های با سرعت بالاتر که سرعت خط مهم است و فایروال ها ممکن است باعث ایجاد محدودیت در آنجا شوند، محافظت می کنند. ACL ها همچنین برای محدود کردن به روزرسانی ها برای مسیریابی از همتایان شبکه استفاده می شوند و می توانند در تعیین کنترل جریان برای ترافیک شبکه مؤثر باشند.

به طور کلی می توان گفت دلایل استفاده از ACL ها عبارتند از:

1ـ کنترل جریان ترافیک

2ـ محدود کردن ترافیک شبکه برای بهبود عملکرد شبکه

3ـ سطح امنیتی برای دسترسی به شبکه که مشخص می کند یک کاربر امکان استفاده از سرور، شبکه، سرویس را دارد یا خیر.

4ـ نظارت بر خروجی و ورودی به سیستم

چه زمانی از لیست کنترل دسترسی استفاده می کنیم؟

همانطور که قبلاً هم اشاره کردم، ACL برای روترها به اندازه فایروال ها پیچیده و قوی نیستند، اما آنها قابلیت های قابل توجه تری از فایروال ها ارائه می دهند. به عنوان یک متخصص امنیت یا شبکه IT ، قرار دادن یک دیوار دفاعی برای محافظت از شبکه، دارایی ها و داده های آن امری مهم و ضروری می باشد. ACL ها باید در روترهای خارجی قرار بگیرند تا بتوانند ترافیک را در شبکه ها و پروتکل های آسیب پذیر شناخته شده، فیلتر کنند.

یکی از متداول ترین روش ها در این حالت، تنظیم یک منطقه DMZ یا de-militarized buffer zone در شبکه می باشد. این معماری معمولاً با دو دستگاه شبکه جداگانه اجرا می شود. یک نمونه از این پیکربندی در شکل زیر نشان داده شده است.

بیرونی ترین روتر امکان دسترسی به کلیه اتصالات شبکه خارجی را فراهم می کند. این روتر معمولاً دارای ACL های محدودتر است ، اما بلوک های دسترسی محافظت بیشتری را برای مناطقی از جداول مسیریابی جهانی که می خواهید محدود کنید، فراهم می کند. این روتر همچنین از پروتکل های شناخته شده ای که اجازه دسترسی به داخل یا خارج از شبکه شما ندارند، نیز محافظت می کند.

علاوه بر این، ACL ها در اینجا باید برای محدود کردن دسترسی همتا به شبکه تنظیم شوند و می توانند همراه با پروتکل های مسیریابی برای محدود کردن به روزرسانی ها و میزان مسیری که از طریق همتایان شبکه ارسال یا دریافت می شوند، استفاده شوند.

DMZ منطقه ای است که بیشتر متخصصان فناوری اطلاعات سیستم هایی را که نیاز به دسترسی از خارج دارند را در آن قرار می دهند. متداول ترین نمونه این سیستم ها سرورهای وب، سرورهای DNS و سیستم های دسترسی از راه دور یا VPN هستند.

روتر داخلی DMZ شامل ACL های محدودتر است که برای محافظت از شبکه داخلی در برابر تهدیدها طراحی شده است. ACL ها در اینجا اغلب با مجوز پیکربندی می شوند و اظهارات مربوط به آدرس های خاص و سرویس های پروتکل را تکذیب می کنند.

لیست کنترل دسترسی شامل چه چیزهایی هستند؟

صرف نظر از اینکه از چه بستر مسیریابی استفاده می کنید، همه این روترها دارای مشخصات مشابه برای تعیین یک لیست کنترل دسترسی هستند. لیست های پیشرفته تر کنترل مشخص تری دارند، اما دستورالعمل های عمومی به شرح زیر می باشد:

- نام لیست کنترل دسترسی (بسته به نوع روترنام آن ها می تواند عددی یا ترکیبی از عدد و کلمه باشد.)

- تعداد دنباله ای از نام ها برای هر ورودی

- شرح اجازه یا منع این ورودی

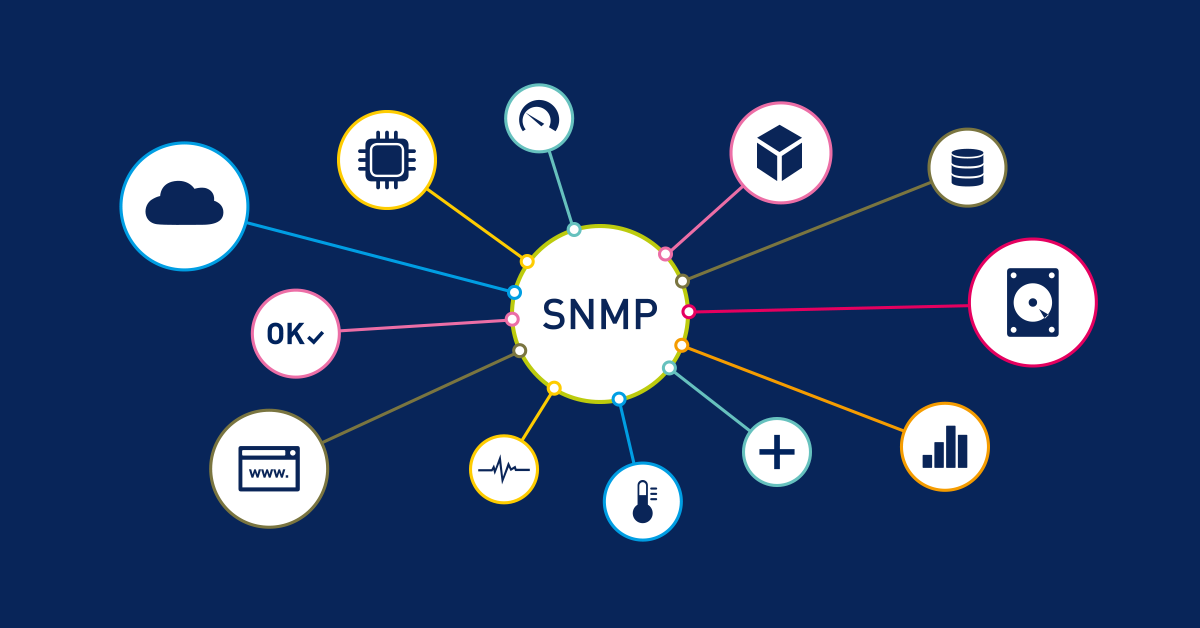

- یک پروتکل شبکه و عملکرد یا پورت های مرتبط: برای مثال شامل IP، IPX، ICMP، TCP، UDP، NETBIOS و بسیاری دیگر است.

- اهداف مبدأ یا مقصد: اینها به طور معمول آدرس هستند و می توانند به عنوان یک آدرس جداگانه، یک محدوده یا زیر شبکه یا تمام آدرس ها تعریف شوند.

- پرچم ها یا شناسه های اضافی

بهترین روش های ACL:

هنگام پیکربندی ACL ، برای اطمینان از محکم بودن امنیت و مسدود شدن ترافیک مشکوک ، باید چند روش عالی را رعایت کنید:

1ـ ACL در همه جا:

ACL ها بر روی هر رابط ، تقریباً در تمام تجهیزات امنیتی یا مسیریابی اعمال می شوند. این خوب است زیرا شما نمی توانید برای رابط ها و رابط های بیرونی که شبکه شما را تشکیل می دهند، قوانین یکسانی را داشته باشید.

روش ACL در تمام رابط ها برای ACL های ورودی ، مخصوصاً قوانینی که تصمیم می گیرند کدام آدرس می تواند داده ها را به شبکه شما منتقل کند ، ضروری است. این ها قوانینی هستند که تفاوت قابل توجهی ایجاد می کنند.

2ـ ACL به ترتیب :

تقریباً در همه موارد ، موتور تقویت کننده ACL از بالا شروع می شود و از لیست پایین می رود. این پیامدهایی برای کارکرد ACL با یک جریان داده خاص دارد. یکی از دلایلی که سازمانها از ACL استفاده می کنند این است که آنها دارای محاسباتی کمتری نسبت به فایروال ها و کار با سرعت بالا هستند.

3ـ مستند سازی کار:

قبل از اضافه کردن ACL ها ابتدا مشخص کنید که قرار است چه کاری را انجام داده و یا چه موقع آن را اضافه کنید.

بیشتر بخوانید: پروتکل اطلاعات مسیریابی (RIP) چیست؟

قوانین ارسال نظر در سایت